Todo mundo ha visto en su PC una ventanita que dice “Java debe ser actualizado… YA!”

Pero… y que es Java, ’amá?

El sitio oficial de Java dice lo siguiente:

Java es un lenguaje de programación y una plataforma informática comercializada por primera vez en 1995 por Sun Microsystems. Hay muchas aplicaciones y sitios web que no funcionarán a menos que tenga Java instalado y cada día se crean más. Java es rápido, seguro y fiable. Desde portátiles hasta centros de datos, desde consolas para juegos hasta súper computadoras, desde teléfonos móviles hasta Internet, Java está en todas partes.

Java se usa en laptops y centros de datos; consolas de juegos y súper-computadoras; teléfonos celulares e internet. Es virtualmente la base de todo tipo de aplicaciones en la red y un estándar global para desarrolladores; está presente en aplicaciones móviles, juegos, contenido basado en la red y software dedicado a productividad.

Java es un lenguaje común para la creación de juegos de computadora, software de entretenimiento y sitios web; incluidos aquellos para ver videos, escuchar música e interactuar con contenidos de la web.

En

cuestiones de productividad Java se usa para los procesadores de textos y hojas

de cálculo; también está en herramientas de organización (calendarios) y

comunicaciones electrónicas como el correo electrónico. Open Office utiliza

Java y es un ejemplo muy conocido de que tan flexible es la plataforma. Una

ventaja principal en este lenguaje es que es “portátil”; lo que significa que

los desarrolladores pueden escribir programas Java una vez y serán compatibles

con un número de sistemas operativos diferentes cuando se ejecutan. Java también

es importante para la creación de bases de datos y la programación

Como podemos ver, Java está en todos lados… pero si está en todos lados, porque es tan vulnerable? Antes de empezar este viaje, hagamos una parada rápida y aclaremos algo.

Existen 3 tipos de Hackers, los White Hat, los Black Hat y los Gray Hat.

Un hacker White Hat es un hacker que se centra en asegurar y proteger los sistemas de Tecnologías de información y comunicación. Estas personas suelen trabajar para empresas de seguridad informática.

Un hacker Black Hat es un hacker que muestra sus habilidades en informática rompiendo sistemas de seguridad de computadoras, colapsando servidores, entrando a zonas restringidas, infectando redes o apoderándose de ellas, entre otras muchas cosas utilizando sus destrezas en métodos hacking.

Un hacker Gray Hat es un hacker que puede trabajar tanto a la ofensiva como a la defensiva.

Los hackers tienen una ética basada en una determinada serie de valores. Pekka Himanen en su libro "La ética del Hacker y el Espíritu de la Era de la Información", rescata algunos valores fundamentales:

- Pasión

- Libertad

- Conciencia social

- Verdad

- Anti-corrupción

- Lucha contra la alienación del hombre

- Igualdad social

- Libre acceso a la información (conocimiento libre)

- Valor social (reconocimiento entre semejantes)

- Accesibilidad

- Actividad

- Preocupación responsable

- Curiosidad

- Creatividad

- Interés

Ahora si… sigamos con Java.

En el 2011, Tim Rains, director de Trustworthy Computing Group, reportó que casi la mitad de los ataques detectados y bloqueados por el software de seguridad de Microsoft en un periodo de un año, fueron por Java. Se estima que Microsoft detuvo más de 27 millones de incursiones por Java entre mediados del 2010 a mediados del 2011. La mayoría de estos ataques se debían que el sistema no había sido actualizado.

Actualizaciones de Java del 2009 al 2012.

Actualizaciones de Java del 2009 al 2012.

En la primera mitad del 2011 se recibieron ataques por una error que fue descubierto en Marzo 2010 y Oracle lanzo el Parche en ese mismo mes. El Segundo más popular fue un error que fue parchado en Diciembre del 2008. Hay ejemplos de ataques populares, que de hecho fueron 2.5 millones de ataques. Wolfgang Kandek de Qualys dice que “Java no es algo con lo que la mayoría de los usuarios interactúen, está en todas las computadoras pero muy rara vez el usuario se mete a ver qué está pasando; claro, si fuera iTunes o el navegador Opera todos estarían al tanto. Si las personas estuvieran al tanto de lo que es y lo que hace, el software probablemente siempre estaría actualizado”.

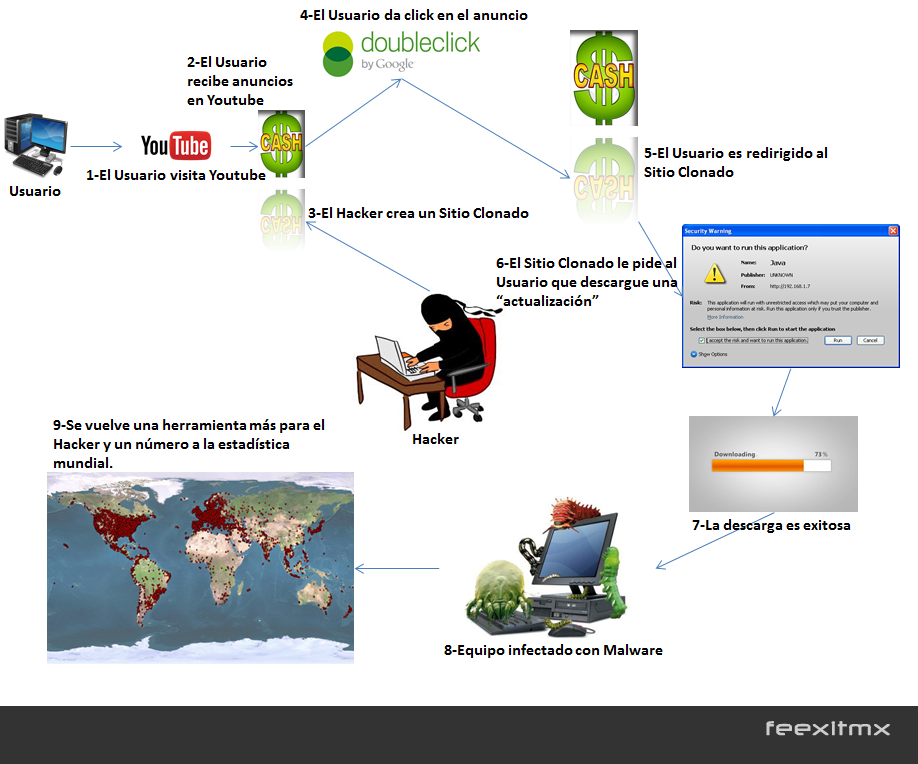

“Pero… cómo le hacen?”

En el 2011, Tim Rains, director de Trustworthy Computing Group, reportó que casi la mitad de los ataques detectados y bloqueados por el software de seguridad de Microsoft en un periodo de un año, fueron por Java. Se estima que Microsoft detuvo más de 27 millones de incursiones por Java entre mediados del 2010 a mediados del 2011. La mayoría de estos ataques se debían que el sistema no había sido actualizado.

Actualizaciones de Java del 2009 al 2012.

Actualizaciones de Java del 2009 al 2012.En la primera mitad del 2011 se recibieron ataques por una error que fue descubierto en Marzo 2010 y Oracle lanzo el Parche en ese mismo mes. El Segundo más popular fue un error que fue parchado en Diciembre del 2008. Hay ejemplos de ataques populares, que de hecho fueron 2.5 millones de ataques. Wolfgang Kandek de Qualys dice que “Java no es algo con lo que la mayoría de los usuarios interactúen, está en todas las computadoras pero muy rara vez el usuario se mete a ver qué está pasando; claro, si fuera iTunes o el navegador Opera todos estarían al tanto. Si las personas estuvieran al tanto de lo que es y lo que hace, el software probablemente siempre estaría actualizado”.

“Pero… cómo le hacen?”

“Zero-day attack… no, no es una película”

Un ataque de día-cero (zero-day attack) es un ataque contra una aplicación o sistema que tiene como objetivo la ejecución de código malicioso gracias al conocimiento de vulnerabilidades que, por lo general, son desconocidas para la gente y el fabricante del producto. Esto supone que aún no hayan sido arregladas. Este tipo de exploit circula generalmente entre las filas de los potenciales atacantes hasta que finalmente es publicado en ciertos foros públicos. Un ataque de día-cero se considera uno de los más peligrosos instrumentos de una guerra informática.

- Google pago aproximadamente USD $580,000 en un lapso de tres años para descubrir 501 vulnerabilidades en el navegador Chrome (= 28% de las vulnerabilidades fueron parchadas en ese mismo periodo de tiempo.)

- Mozilla pago aproximadamente USD $570,00 en un lapso de tres años para descubrir 190 vulnerabilidades en el navegador Firefox (=24% de las vulnerabilidades fueron parchadas en ese mismo periodo de tiempo.)

- Facebook ha pagado aproximadamente USD $1 millón desde que empezó a usar un programa de detección de vulnerabilidades en el 2011.

- Microsoft ha pagado aproximadamente USD $100,000 desde que empezó a usar un programa de Reporte de Nuevas Técnicas de Acceso en Junio 2013.

Y… que pueden hacer?

Nombres de Usuario y Passwords

Una vez que tu computadora ha sido hackeada, se le pueden instalar programas que pueden guardar todo lo que has escrito en el teclado y si, esto incluyen nombres de usuario y passwords. Esta información se puede usar para entrar a cuentas de Banco, Correo, iCloud, Google Drive, Dropbox, Evernote, etc.

Email Harvesting

Una vez hackeado, se tiene acceso al correo electrónico y la información que esté disponible (Nombres, correo, teléfonos, todos los emails personales o laborales) por lo general es vendida.

Bienes Virtuales

Licencias de software, licencias de sistemas operativos, licencias de juegos. Personajes de juegos en línea, bienes y/o divisasde videojuegos.

Botnet

Una vez hackeada, la computadora puede ser conectada a una red de computadoras hackeadas y controladas por algún hacker. Esta red se llama Botnet y puede ser utilizada para enviar spam a millones de personas o lanzar ataques del tipo “negación de servicio (Denial Of Service Attacks)”.

Nombres de Usuario y Passwords

Una vez que tu computadora ha sido hackeada, se le pueden instalar programas que pueden guardar todo lo que has escrito en el teclado y si, esto incluyen nombres de usuario y passwords. Esta información se puede usar para entrar a cuentas de Banco, Correo, iCloud, Google Drive, Dropbox, Evernote, etc.

Email Harvesting

Una vez hackeado, se tiene acceso al correo electrónico y la información que esté disponible (Nombres, correo, teléfonos, todos los emails personales o laborales) por lo general es vendida.

Bienes Virtuales

Licencias de software, licencias de sistemas operativos, licencias de juegos. Personajes de juegos en línea, bienes y/o divisasde videojuegos.

Botnet

Una vez hackeada, la computadora puede ser conectada a una red de computadoras hackeadas y controladas por algún hacker. Esta red se llama Botnet y puede ser utilizada para enviar spam a millones de personas o lanzar ataques del tipo “negación de servicio (Denial Of Service Attacks)”.

Robo de Identidad

Cuentas de Facebook, Twitter, LinkedIn; Emails; Skype y cualquier otra cuenta de IM.

Webserver

Los hackers pueden convertir tu computadora en un servidor web que puede ser utilizado para albergar sitios Phishing en los que se puedan robar nombres de usuario y passwords de otras personas; albergar herramientas que eventualmente serán utilizadas para otros ataques; distribuir pornografía infantil, videos pirata o música robada.

Financiero

Una vez hackeada, pueden robar tu información de tarjetas de crédito, registros de impuestos, inversiones o planes de retiro.

Extorción

Un hacker puede tomarte una computadora con tu propia webcam, enviártela y exigir un pago para no destruir o publicar tu información privada. Encriptar toda la información en tu máquina y exigir un pago para desencriptarla. Rastrear todos los sitios que visitas y amenazarte con publicarlos.

Como pueden ver, instalar no

es lo mismo que actualizar. Como resultado, muchas organizaciones tienen

múltiples versiones de Java con cada usuario, incluyendo algunas que fueron

lanzadas al parejo que Windows 95.

En nuestra siguiente entrega, veremos un caso de estudio sobre Java.

En nuestra siguiente entrega, veremos un caso de estudio sobre Java.

@feexitmx

www.feexit.mx

rp@feexit.mx

No comments:

Post a Comment